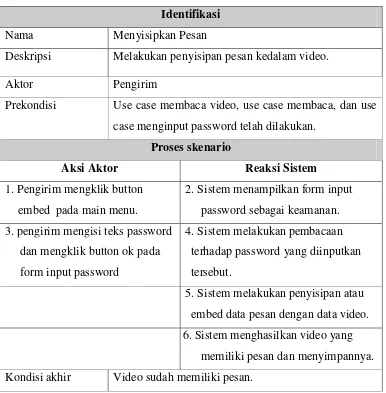

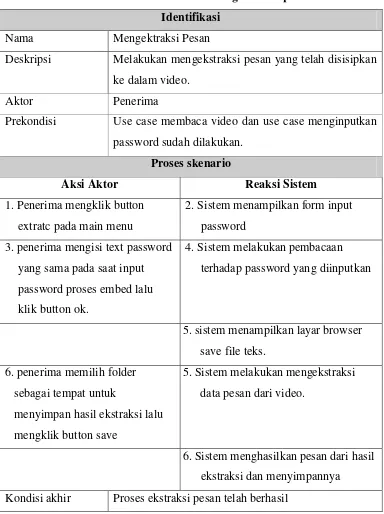

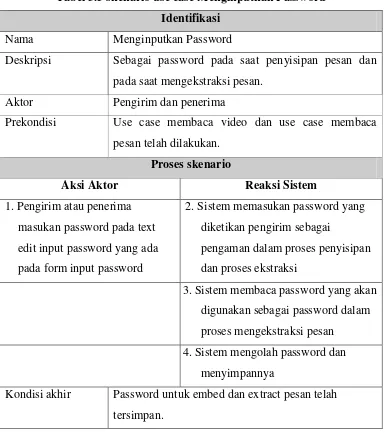

Aplikasi Steganography Pada Video Dengan Metode Least Significant BIT (LSB)

Teks penuh

Gambar

Dokumen terkait

Kapasitas jalan adalah arus maksimum yang dapat dipertahankan persatuan jam yang melewati satu titik dijalan dalam kondisi yang ada atau dengan kata lain

Berdasarkan uraian diatas maka permasalahan dalam penelitian ini adalah “Bagaimana pengaruh arus dan waktu pada proses pelapisan hard chrome terhadap ketebalan

Dengan demiki- an, dalam hal pembelajaran bahasa, pe- ngenalan bahasa Indonesia bagi yang berbahasa pertama bahasa daerah dan bahasa daerah bagi mereka yang berba-

Judul Skripsi : Pengaruh Pelatihan, Upah terhadap Produktivitas kerja karyawan pada Industri genteng di Desa Margodadi, Seyegan, Sleman, Daerah Istimewa

Dengan menggunakan metode pembelajaran problem solving ini, diharapkan siswa dapat lebih aktif karena pembelajaran problem solving ini difokuskan untuk

Analisis penelitian kualitatif didapatkan lansia sangat senang jika diberikan uang oleh anak sebagai pegangan, dan anak menawarkan bantuan uang saat butuh

Penelitian ini bertujuan untuk mengetahui bagaimana aturan terhadap kos- kosan, apa saja yang dilakukan oleh tokoh-tokoh masyarakat dalam pelaksanaan aturan kos-kosan, dan

Berdasarkan hasil penelitian dan beberapa teori jadi kesimpulannya pola komunikasi sebagai interaksi antara guru dan siswa dalam proses pembelajaran sosiologi pada